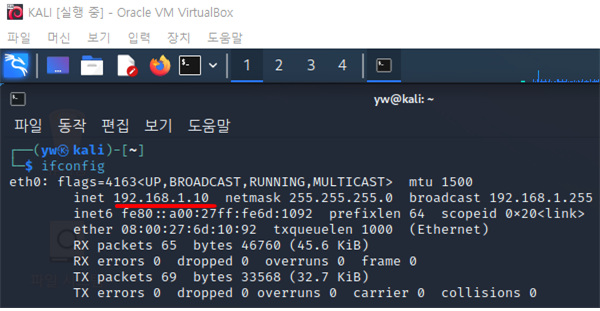

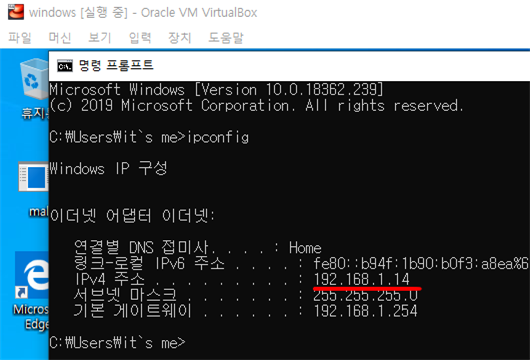

[평가 1.1 ~ 1.3] 가상 머신 제작 도구를 통해 Kali 리눅스와 Windows 10 및 Wordpress를 설치하고 정상 동작이 가능한가?

[KALI] - 192.168.1.10

[Windows 10] - 192.168.1.14

[WORDPRESS] - 192.168.1.2

[평가 2.1~2.3] 악성코드를 분석하기 위한 다양한 도구를 설치하고 운용할 수 있는가?

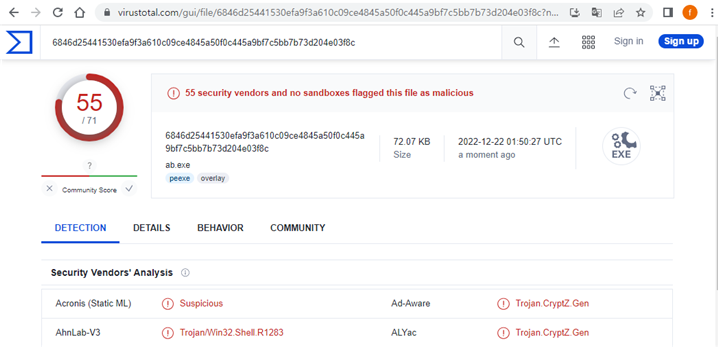

virustotal.com

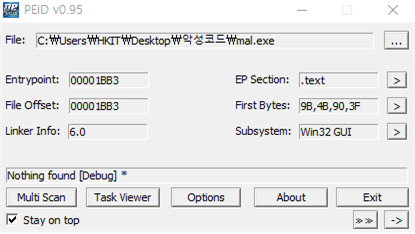

PEID

PEVIEW

IDA

Strings

[평가 3.1] 악성 코드 실행으로 인한 영향에 대해 서술할 수 있는가?

악성코드 파일은 윈도우 운영체제에 기반한 악성코드이다. 따라서 공격대상자(희생자 OS)가 해당 악성 코드를 클릭하게 되면 공격자 서버에서 핸들러 모듈을 설정하여 세션이 성립되는 경우에 공격자가 침투할 수 있게 된다. 공격자가 호스트 OS에 침투하게 되면 희생자 OS에 설치된 각종 프로그램 목록과 버전 정보, 구동 중인 각종 서비스 현황, USB장치 사용 기록 등에 대한 정보를 탈취 할 수 있다. 또한 공격자가 타깃 시스템을 장악한 상태가 되기 때문에 키보드 제어, 마우스 제어, 웹캠 제어 등 호스트 OS를 제어할 수 있게 된다.

[평가 3.2~3.3] 악성 코드에 대한 다양한 분석을 통해 PE 구조를 파악하고 동작원리를 알 수 있는가?

◎ 악성코드 상세 분석

mal.exe 파일 분석

virustotal.com 분석 부분 캡쳐

mal.exe은 윈도우 32bit에서 동작하는 것을 알 수 있다. 반복적인 Trojan 형태가 보이는 것으로 보아 은닉 상태 유지 후 활동하게 될 확률이 높은 것을 파악할 수 있다.

PEview – 컴파일 시점 파악

IMAGE_FILE_HEADER에서 2009년 5월 26일 Universal Time으로 8시 49분 28초에 컴파일 된 것을 알 수 있다.

PEiD – 패킹이나 난독화 흔적 파악

EP Section(프로그램 시작 지점) 정보를 포함한 다른 정보들이 보이지만 nothing found 문구가 출력됐다. 이는 PEiD 툴이 잡지 못하는 것일 수도 있기 때문에 packing된 것이 아니라고 단정 짓기 힘들다.

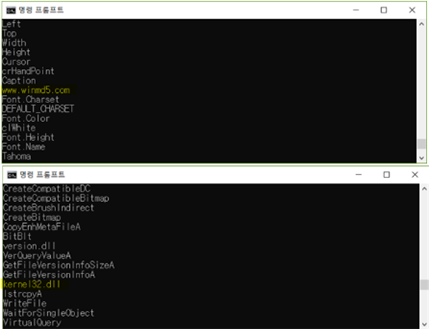

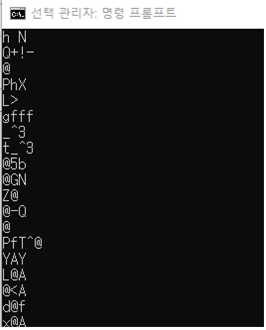

Strings

결론

악성코드 파일(mal.exe)은 MSF 인터페이스 중 하나인 msfvenom 인터페이스로 작성된 악성 코드이다. 이 악성 코드를 기반으로 공격대상자의 환경에 침투 작업을 수행할 수 있다. Window 32bit에서 동작하며 반복적인 Trojan 형태가 보이는 것으로 보아 해당 파일에서 exploit –j 설정에 따라 백그라운드 상태에서 대기 상태를 유지하다가 희생자가 악성 코드를 클릭하게 되면 핸들러 모듈이 설정되어 있는 경우 세션이 일치하게 되면서 침투가 시작된다. 침투 후에는 공격자가 희생자의 OS 환경을 장악하게 되기 때문에 각종 정보를 탈취할 수 있게되며 제어 또한 할 수 있다.

[평가 3.4] 분석한 악성코드에 대한 대응 방안에 대해 서술할 수 있는가?

mal.exe 파일과 같이 msfvenom으로 생성한 페이로드는 이미 알려져 있기 때문에 페이로드 실행 시에 백신 프로그램에서 차단하게 된다. 하지만 공격자의 입장에서는 방화벽 및 백신 탐지를 우회하기 위해 인코딩을 적용하거나 백신 프로그램 우회 프레임워크를 적용할 가능성이 있고 더 나아가서 탐지를 피하기 위해 페이로드를 커스터마이징하거나 베일 프레임워크를 사용할 가능성이 있다.

하지만 공격자가 다중, 복합 인코딩을 적용해도 탐지하는 백신이 존재하기 때문에 대응 방안으로는 기본적으로 주기적인 방화벽 및 백신 최신 업데이트가 가장 필요하며 페이로드 내부의 특정 규칙을 세분화하는 과정이 따라야한다.

'정보보안실무 > 해킹보안실무평가' 카테고리의 다른 글

| 평가 17. 해킹 보안 실무 (0) | 2023.04.15 |

|---|---|

| 평가 15. 정보시스템 진단 평가 (0) | 2023.04.15 |

| 평가 14. 보안 구축 요구사항 분석 (0) | 2023.04.15 |

| 평가 13. 애플리케이션 보안 운영 평가 (0) | 2023.04.15 |

| 평가 12. SW개발 보안 구축 평가 (0) | 2023.04.15 |