[평가 1.1 ~ 1.2]

애플리케이션보안과 관련하여 OWASP(Open Web Application Security Project)에 대해 간단히 서술하시오.

OWASP는 가장 큰 오픈소스 웹 애플리케이션 보안 프로젝트이며 주로 웹에 관한 정보노출, 악성 파일 및 스크립트, 보안 취약점 등을 연구하며, 10대 웹 애플리케이션의 취약점을 약 4년의 주기로 선정하고 발표하는 것이다.

2022년 새롭게 정리된 웹 애플리케이션 위험 TOP 10

| 1 | Broken Access Control |

| 2 | Cryptographic Failures |

| 3 | Injections |

| 4 | Insecure Design |

| 5 | Security Misconfigurations |

| 6 | Vulnerable and Outdated components |

| 7 | Identification and Authentication failures |

| 8 | Software and Data integrity failures |

| 9 | Security logging and Monitoring failures |

| 10 | Server-side request forgery (SSRF) |

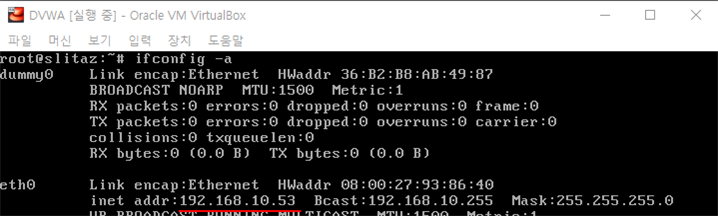

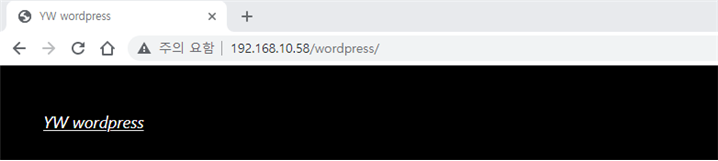

[평가 1.3] 실습에 필요한 도구들을 설치하고 점검하여 정상적으로 운영이 가능하도록 설정하시오. (Kali, WebGoat, DVWA, Wordpress(WAF))

KALI

WEBGOAT

DVWA

WORDPRESS

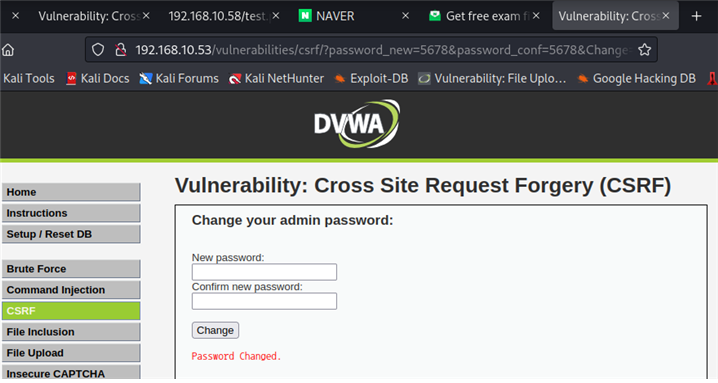

[평가 2.1 ~ 2.3] DVWA에서 CSRF 취약점에 대해 공격을 실행하고 그 대응 방안에 대해서 테스트 및 서술하여 화면 저장하시오.

SECURITY LEVEL - LOW

① 비밀번호 password → 1234로 변경

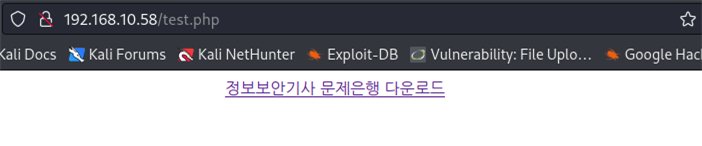

② 주소창 url 복사 및 다른 머신으로 php파일 생성.

이때 비밀번호 5678로 설정

③ 공격자 → 희생자 이메일로 피싱 메일 작성 및 링크 전송

④ 희생자는 이메일을 수신하고 해당 메시지를 클릭

⑤ 피싱사이트로 이동 됨. 희생자는 아래 문제은행 다운로드 버튼 클릭

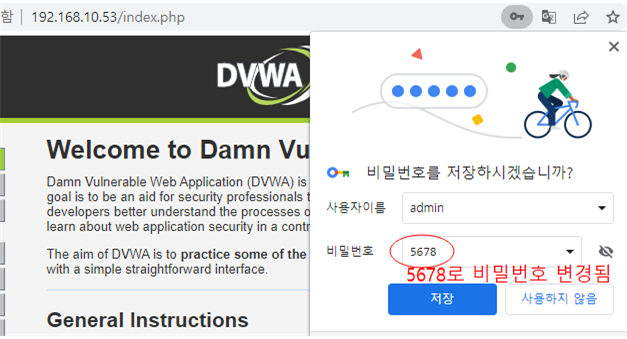

⑥ 아래 캡쳐와 같이 주소창을 보면 비밀번호가 5678로 변경이 된 것을 확인할 수 있음. 즉 희생자도 모르는 사이 비밀번호가 변경됨.

⑦ 기존 비밀번호 1234로는 로그인 실패

⑧ 변경된 비밀번호 5678로 로그인 가능

대응방안

이런 공격은 공격자가 악성URL을 생성하여 희생자의 비밀번호를 5678로 변경하는 요청이 전송된다. 즉 링크를 클릭하게 되면 추가적인 사용자 인증 수단이 없기 때문에 희생자가 이 악성 링크를 클릭해서 실제로 비밀번호를 변경하려는 것인지, 원치 않게 변경되는 것인지 서버 측에서는 구분이 불가하다. 그래서 ㅂ밀번호 변경 시, 간단한 질문, 본인인증(핸드폰, pass 등)과 같은 사용자 인증수단을 추가하는 것이 대응방안으로 올바르다.

[평가 2.4]

최신의 애플리케이션 보안 솔루션 동향을 파악하고 어떤 솔루션들이 있는 지 서술하시오.

웹 애플리케이션 공격은 2020년 대비 지난해에는 두 배 이상의 공격 건수를 보였으며, 해마다 두 배씩 증가하는 흐름을 나타내고 있다. 다각화하는 공격 방법에 대응할 방어 방법은 불법 요청 방지, SQL 삽입 방지, 사용자 지정 규칙이 상위를 차지했다. 이 가운데 주목할 점은 사용자 지정 규칙의 비중이 이전보다 훨씬 높아졌다는 사실이다. 비즈니스 조건과 특정 공격 시나리오를 바탕으로 한 사용자 맞춤 규칙을 사용하는 것이 웹 공격에 대응하는 매우 효과적 방법이 될 것으로 예상된다.

현재 가장 대두되고 있는 문제들은 타깃형 랜섬웨어 확대 및 고도화, 코로나로 인해 바뀐 업무환경으로부터 오는 보안 위협, 다양해진 악성코드 제작 언어 다양화, 악성코드 동작 방식 모듈화, 악성앱의 공격 대상 국가 확대 가속화가 있다.

따라서 데브옵스 툴과 같이 보안 위생평가, 스캐닝, 정책 컴플라이언스 자동화, 애플리케이션 인프라보호, 소프트웨어 백토리 보안과 관련된 솔루션들을 채택하는 것이 최근 동향이다.

Static Application Security Testing(SAST)은 애플리케이션의 소스 파일을 검사하고 근본 원인을 정확하게 식별하여 기본 보안 결함을 해결하는 데 도움이 됩니다.

SAST: Static Application Security Testing

소스, 이진 또는 바이트 코드의 취약성을 식별 및 제거

정적 분석 검색 결과를 실시간으로 검토하고 권장사항 활용 및 코드 줄 탐색 기능을 통해 취약점을 보다 빠르게 찾아 협업 감사를 수행

통합 개발자 환경(IDE)과 완벽하게 통합

DAST: Dynamic Application Security Testing은 실행 중인 웹 애플리케이션 또는 서비스를 대상으로 제어된 공격을 시뮬레이션하여 실행 중인 환경에서 악용 가능한 취약성을 식별

악용 가능한 기능에 초점을 맞추고 모든 구성 요소를 포괄하여 애플리케이션 보안에 대한 종합적인 관점을 제공합니다

동적 분석을 통해 포트폴리오 위험(수 천개의 애플리케이션)을 보다 광범위하게 관리하는 접근법을 취할 수 있으며, 위험 관리의 일환으로 레거시 애플리케이션을 스캔

기능 앱을 테스트하므로 SAST와 달리 언어 제약이 없으며 런타임 및 환경 관련 문제를 발견

온프레미스

애플리케이션 보안 테스트 솔루션은 사내(내부)에서 실행될 수 있으며 내부 팀에서 운영 및 유지 관리. 온프레미스 방식은 조직의 애플리케이션 데이터가 제3자와 공유되지 않고 사내에서 반출되지 않도록 보장.

SaaS

온프레미스 방식의 전제 조건을 요구하지는 않지만, SaaS 공급업체에 부분적으로 또는 완전히 의존해야 하며 대부분의 경우 애플리케이션 데이터를 공급업체와 공유. 하이브리드 구현(서로 다른 프로젝트 및 규칙에서 온프레미스 접근법과 SaaS 접근법을 함께 사용하는 방식)은 유연성, 확장성, 비용 최적화를 통해 두 접근법의 장점을 하나로 모아 제공.

[평가 3.1 ~ 3.2]

Kali에서 WebGoat로 DOM-BASED cross-site-scripting(XSS) 취약점에 대해 공격을 실행하여 테스트하여 화면 저장하시오.

[평가 3.3 ~ 3.4]

Kali → Wordpress로의 웹해킹 공격에 대해 WAR(mode_security)의 Rule 설정을 완료하고 공격에 대한 로그를 탐지하고 확인하시오.

'정보보안실무 > 해킹보안실무평가' 카테고리의 다른 글

| 평가 15. 정보시스템 진단 평가 (0) | 2023.04.15 |

|---|---|

| 평가 14. 보안 구축 요구사항 분석 (0) | 2023.04.15 |

| 평가 12. SW개발 보안 구축 평가 (0) | 2023.04.15 |

| 평가 11. DB보안구축 (0) | 2023.04.15 |

| 평가 10. 데이터베이스 구현 (0) | 2023.04.15 |