구축환경

KALI

CentOS7

호스트 ip 확인: 192.168.10.30

1) 칼리에서 wireshark 실행

칼리 터미널

호스트 패킷 확인 가능

호스트

호스트에서 wireshark 실행

1) 웹브라우저 열기 (iana.org)

l RFC: 표준문서를 나타냄

l RFC뒤에 오는 숫자는 표준문서 일련번호

HTTP 상태코드 확인 가능 (100~500번대까지)

가장 많이 보는 에러는 500번대 (ex. 505번) 서버측 에러

우리가 자주 보는 404번대(Not Found)의 상태코드에 대해 내용을 볼 수 있음

Method 보기

Get, Post Method: 웹페이지 캡쳐시 가장 많이 볼 수 있다.

Put: 서버에서 어떤 것을 받을 때 put을 통해 전달을 해준다.

호스트Wireshark

3 way hand shaking을 볼 수 있다.

GET 메소드를 이용해서 웹페이지를 요청하고

네임서버에 의해 그 주소가 풀이가되고

다시 요청된 페이지에서 파일이 왕래하면서 웹페이지가 표시되는 것을 확인할 수 있다.

실제 패킷 파악

여기서 HTTP한번 들어가보기

Preview하면 이미지 같은 것들을 미리 볼 수 있다.

이미지 파일들을 보기위해 HTTP를 많이 본다.

이렇게 HTTP를 선택한 뒤에 Analyze-follow-http stream 선택

스트림은 몇 개읜 관련돼 있는 패킷들을 재조립해둔 것이다. 위 처럼 선택을 하면 선택되는 것이 바뀌면서 해당 조각 패킷들을 잘 확인할 수 있다.

l Keep alive: 살아있는 값

헥사코드로는 뒤에 나오는 시간, 코드, 전송되는 크기 등등을 알 수 있다.

요청변경자나 요청자나 상태코드에 대한 정보를 알 수 있고 그 외의 것들은 헥사코드들로 이루어져있다.

보다보면 특이하게 표현되는 것들이 있는데 그것이 Magic Number이다.

헥사코드는 16진수로 이루어져있기 때문에 0-9, a-e가 아닌 것들은 헥사코드가 아니다.

Conversation 보기

CNN2012

HTTP Stream 보기

HTTPs 보기

@@ 파일을 열게되면

이 부분에 입력된 부분을 지워줘야

아래처럼 뜬다.

3번을 더블클릭해보면 출발지는8044번, 목적지는 443번으로 플래그를 보낸 걸 확인 가능

클라이언트가 서버에게 TLSv1으로 Hello패킷을 보내고 있다는 것을 확인 가능하다.

Client가 Hello -> 서버가 Hello -> 서로 키 교환

HTTPS는 단지 웹서버에 접속하여 인증할 때 이용하는 것 뿐만 아니라 데이터를 주고 받을 때에도 TLS를 활용해서 암호화를 하고 있다는 것을 확인할 수 있다. 즉 암호화가 이루어지지 않는 http보다는 훨씬 보안성이 높다고 볼 수 있다.

HTTPS는 TLS stream을 볼 수 있다.

데이터가 암호화 되어있기 때문에 조립이 되어져있지 않아서 아무것도 뜨지않는다.

하지만 TCP stream은 확인해볼 수 있다.

www.verisign.com/rp에서 받아오는 데이터들로 bankofamerica 웹페이지가 구축되어있다. Texas에 있는 미국 회사라는 정보도 알 수 있다.

4번 패킷 각 필드 값 알아보기

가장 아래에 TLS(Transport Layer Security) 확인

compression method length에 1의 의미는 압축을 사용하겠다는 뜻이다.

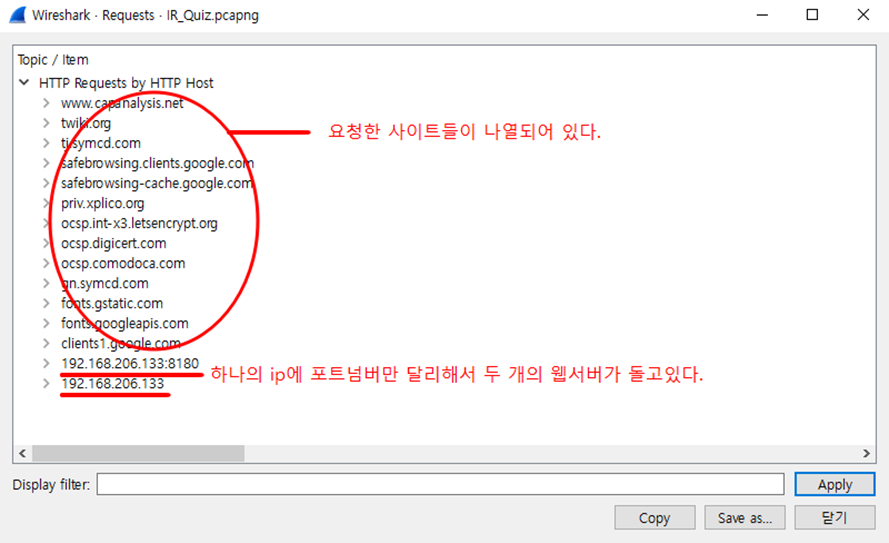

IR_Quiz

웹쉘

분석하기

TCP를 선택한 뒤 statistics-HTTP-Request

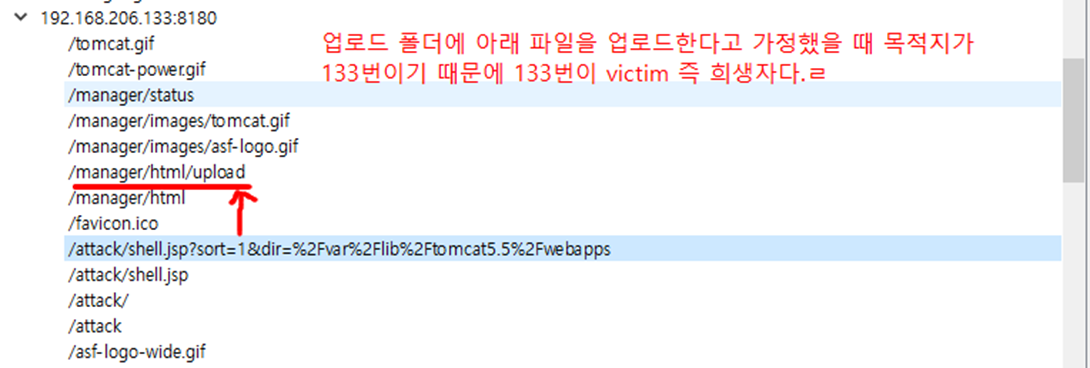

이런식으로 필터를 적용하게 되면

133번에 해당되는 트래픽들을 분류해서 볼 수 있게 된다.

그 중에 목적지가 133번이고 포트가 8180인 것을 추출해내고 싶다면 검색창에

이렇게 입력하면

이런식으로 추출되어 나온다.

파일 열기

파일을 열게 되면 공격자가 희생자로 삼았던 희생자의 웹페이지가 그대로 나온다.

이 웹페이지는 webshell 코드가 웹에서 실행된 결과물이다.

'해킹 > 해킹, 취약점, 악성코드, 솔루션' 카테고리의 다른 글

| 칼리에 아스키 코드 설치방법 (0) | 2023.04.16 |

|---|---|

| DVWA 구축 (0) | 2023.04.16 |

| Wireshark (0) | 2023.04.16 |

| KALI를 활용한 취약점 분석 및 파악 (0) | 2023.04.16 |

| Security Onion 설치 및 활용 (0) | 2023.04.16 |