써니나타스 모의해킹 사이트

https://suninatas.com/challenges

써니나타스

웹해킹, 포렌식, 리버싱, 암호학, 해킹 워게임 제공.

www.suninatas.com

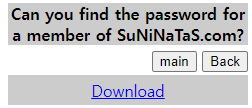

sunintas.com 멤버의 비밀번호를 알아내는 문제인 거 같다.

일단 다운로드를 받아봤다.

다운로드한 압축파일을 압축해제하니 packet_dump.pcap 파일이 나왔다.

패킷을 캡쳐한 파일이라서 나는 KALI에서 Wireshark로 실행시킨 뒤에 파일을 열었다.

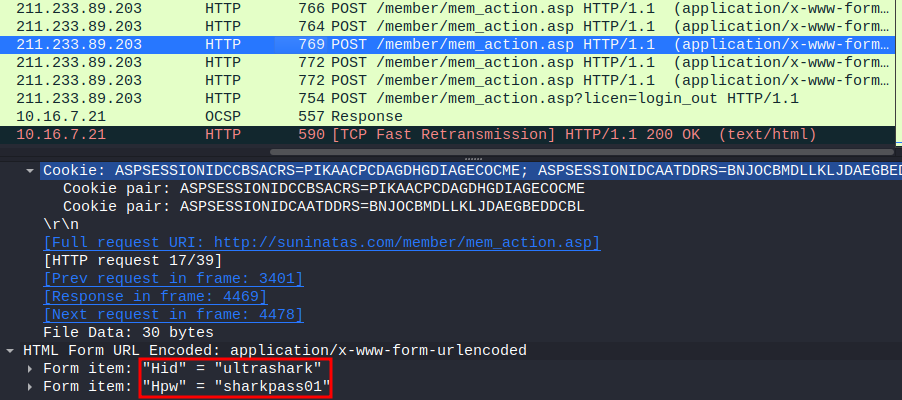

수많은 패킷을 일일이 확인할 수는 없기 때문에 suninatas.com의 멤버의 비밀번호를 알아내라는 문제에서 힌트를 얻어서 프로토콜이 http인 것들만 추려서 확인을 해봤다. http로 정렬하자마자 POST /member/mem_act(생략) 부분이 눈에 띄었다.

표시해 둔 것처럼 info를 클릭해 주면 info의 알파벳순 혹은 역순으로 재정렬을 할 수 있다. 재정렬 이후에 확인해 보니 POST 패킷에 /member/mem_action.asp 부분들을 확인할 수 있었다.

id = suninatas

pw = suninatas

POST 첫 번째 패킷 로그인 시도 실패

id = blackkey

pw = blackkey

POST 두 번째 패킷 로그인 시도 실패

id = ultrashark

pw = sharkpass01

POST 세 번째 패킷 로그인 시도 실패

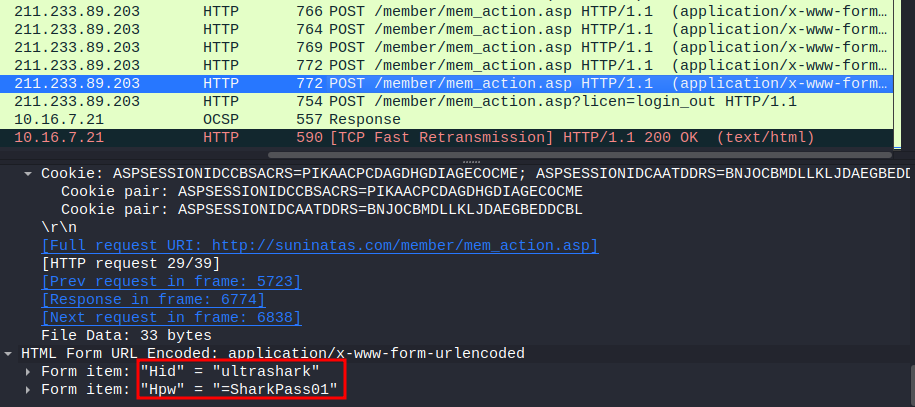

id = ultrashark

pw = =sharkpass01

POST 네 번째 패킷 로그인 시도 실패

id = ultrashark

pw = =SharkPass01

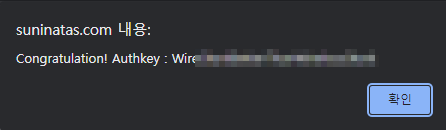

WireSharkBetterThanWirelessShark

POST 다섯 번째 패킷 로그인 시도 성공

인증키 획득

써니나타스 16번

성공

'해킹 > SuNiNaTaS 모의해킹' 카테고리의 다른 글

| 18. 써니나타스 (Suninatas) 18번 문제풀이 Write-up (0) | 2023.05.03 |

|---|---|

| 17. 써니나타스 (Suninatas) 17번 문제풀이 Write-up (0) | 2023.05.03 |

| 15. 써니나타스 (Suninatas) 15번 문제풀이 Write-up (0) | 2023.05.02 |

| 14. 써니나타스 (Suninatas) 14번 문제풀이 Write-up (0) | 2023.05.02 |

| 13. 써니나타스 (Suninatas) 13번 문제풀이 Write-up (0) | 2023.05.02 |