써니나타스 모의해킹 사이트

https://suninatas.com/challenges

써니나타스

웹해킹, 포렌식, 리버싱, 암호학, 해킹 워게임 제공.

www.suninatas.com

이번에는 KEY finding 문제다. 힌트를 보니 프로그래머의 잘못된 소스백업 습관이라는 문구가 적혀있었다.

어떤 잘못된 습관이 있을까를 한참 게싱해보다가

http://suninatas.com/challenge/web13/web13.asp

주소를 보니 언뜻 떠올랐다. 별 생각없이 소스들을 압축해서 USB에 담아 들고 다니던 나 자신..

asp를 zip으로 바꿔주었고 엔터를 쳤더니 바로 압축파일 하나가 다운로드 됐다.

압축 풀기를 시도했더니 암호가 걸려있었다. 그럼 비밀번호 리커버리를 시도해야 하는데,,

시간은 금이다. 압축해제 하기 전 zip파일 내부를 봤더니 비밀번호는 정수 4자리라고 적혀있었다.

https://www.zzaturi.com/password_recovery

Password Recovery - ZZATURI

패스워드 리커버리 암호가 설정된 파일의 암호가 기억이 안날 때 리커버리 툴이 암호를 찾아드립니다. 다운로드 라이선스 : 개인, 기업, 공공기관 무료 Windows 7, 2008 이상 | .NET 4.O 이상

www.zzaturi.com

나는 짜투리 패스워드 리커버리를 다운로드하여서 진행했다.

아까 정수 4자리라고 했으니 숫자로 선택해 주고 작업시작을 눌렀다.

바로 찾아지는 비밀번호. 압축해제 비밀번호를 획득했다.

압축해제를 했더니 총 4개의 이미지파일(.jpg)과 1개의 txt파일이 있었다.

txt 파일을 열어보니 4개의 이미지를 합하여 key를 구하라는 메시지가 적혀있었다.

이미지 안에 무언가가 숨겨져 있을 듯해서 KALI로 이미지를 옮겨 exiftool로 이미지 정보를 조회했다.

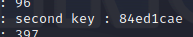

나머지 이미지들도 동일한 방법으로 키들을 획득했다.

first key: 3nda192n

second key: 84ed1cae

third key: 8abg9295

fourth key: cf9eda4d

획득한 key들을 모두 붙여서 써니나타스 AUTH게시판에 입력했다.

13번 성공

'해킹 > SuNiNaTaS 모의해킹' 카테고리의 다른 글

| 15. 써니나타스 (Suninatas) 15번 문제풀이 Write-up (0) | 2023.05.02 |

|---|---|

| 14. 써니나타스 (Suninatas) 14번 문제풀이 Write-up (0) | 2023.05.02 |

| 12. 써니나타스 (Suninatas) 12번 문제풀이 Write-up (0) | 2023.04.30 |

| 11. 써니나타스 (Suninatas) 11번 문제풀이 Write-up (0) | 2023.04.30 |

| 10. 써니나타스 (Suninatas) 10번 문제풀이 Write-up (0) | 2023.04.29 |