써니나타스 모의해킹 사이트

https://suninatas.com/challenges

써니나타스

웹해킹, 포렌식, 리버싱, 암호학, 해킹 워게임 제공.

www.suninatas.com

개발자도구를 확인해보니 이번에도 리버싱 문제다.

일단 다운로드 받고 압축해제를 했더니 reversing.exe이 생성됐다.

reversing.exe를 실행해봤는데 무언가를 입력하는 창이 나타난다.

아무 문자를 입력해보니 Try again이라는 문구가 출력된다. 현재는 정보가 너무 없기때문에

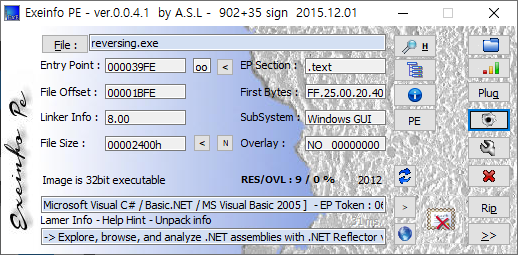

써니나타스 9번과 동일하게 Exeinfo로 파일을 확인해 볼 계획이다.

Help Hint를 보니 이번엔 .NET Reflector를 사용하라는 문구가 출력된다.

위키백과에 따르면 .NET Reflector는 .NET Framework로 만든 소프트웨어용 클래스 브라우저, 디컴파일러 및 정적 분석기라고 한다.

.NET Reflector는 Standard, VS, VS pro 이렇게 세 가지 버전이 있지만 .NET Reflector를 대체할 수 있는 무료 툴들도 많기 때문에 나는 ExplorerSuite를 다운받아 사용해봤다.

https://ntcore.com/?page_id=388

Explorer Suite – NTCore

Download the Explorer Suite Current Version: III (18/11/2012) Small announcement: If you or your organization needs professional PE inspection, then take a look at Cerbero Suite (the commercial product of my company), which properly supports many file form

ntcore.com

일단 ExplorerSuite를 간단하게 알고가자면, CFF Explorer라는 PE 편집기와 Daniel Pistelli이라고 하는 프리웨어 도구모음 을 기반으로 작성되었다고 한다. Daniel Pistelli에는 프로세스 뷰어가 포함되어 있다.

기능들로는 특수 필드 설명 및 수정, 유틸리티, 리빌더, 서명 스캐너, 디스어셈블러, 종속 워커, 스크립팅, 16진수 편집기, 리소스 편집기 등 다양한 기능이 제공된다.

아까 위에 적어둔 링크를 타고 들어가면 위와 같은 화면을 만나게 될텐데 나는 이왕 받는 거 멀티플랫폼 버전을 다운 받았다. recommended라길래 그냥 별 생각없이,, :)

다운로드한 뒤 Explorer Suite로 들어가보면 exe 프로그램들을 볼 수 있다.

아까 Explorer Suite 설명에서 CFF Explorer가 PE편집기라고 했으니 CFF Explorer를 실행해봤다.

★PE(Portable Excutable) = 윈도우 실행파일

1) 실행 : EXE, SCR

2) 오브젝트 파일 : OBJ

3) 드라이버 : VXD, SYS

4) 라이브러리 : DLL, CPL, DRV, OCX

이렇게 빈 페이지가 뜨는데 아까 써니나타스에서 다운로드 받은 리버싱 파일을 드래그&드롭 해본다.

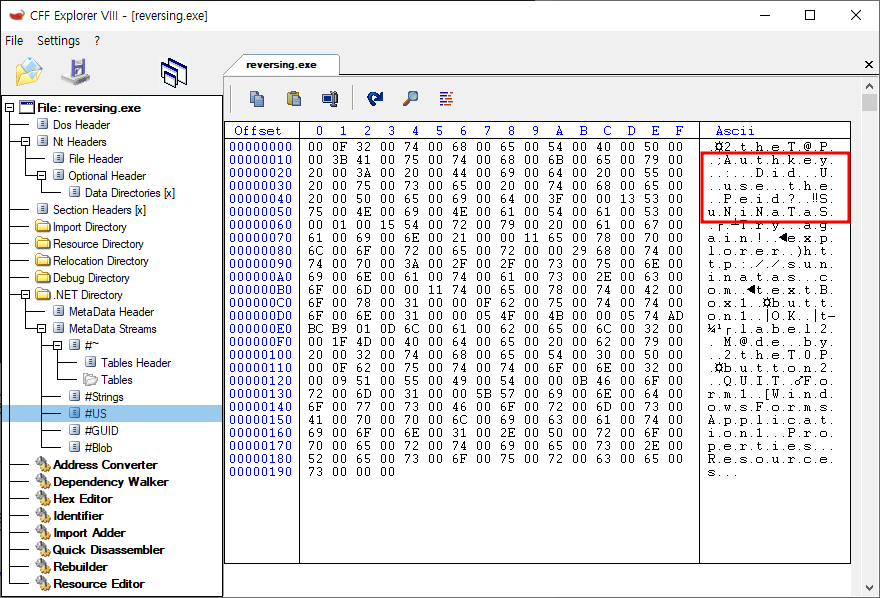

기본적으로는 이 reversing.exe에 대한 자세한 정보들이 출력된다. 좌측 목록을 하나씩 열람하면서 건질만한 정보가 있는지 확인 해봤다.

찾아보던 중 #US로 들어가보니 써니나타스의 인증키 "Did U use the Peid?"를 발견했다.

응? Did U use the Peid? 이 문구는 써니나타스 레벨 인증용 인증키라서 reversing.exe에서는 먹히지 않는다.

답을 알고있는데 중간에 비어버려서 찝찝한 이 느낌..

처음에 reversing.exe를 실행했을 때 처음 마주하는 화면을 확인해보면,

M@de by 2the TOP이라는 문구를 확인할 수 있다. 그래서 내가 간과하고 넘어간게 아닌가 싶다.

다시 확인해보니 아까 #US부분에서 인증키를 발견했을 때 그 위에 바로 저 빨간 줄의 내용인 '2theT@P'이 내가 찾던 시크릿코드였지 않나 싶었다.

역시나 맞았다. 프로그램에 '2theT@P'을 입력해보면 아까 먼저 발견한 인증키인 'Did U use the Peid?'가 출력된다.

사실 인증키를 발견하자마자 써니나타스에 입력하고 플래그를 얻었어도 됐다. 하지만 찝찝하니까:) 어쨋든 찝찝한 부분을 해결해서 기분은 좋다.

써니나타스 AUTH 게시판에 획득한 인증키값을 입력하면 완료.

성공

'해킹 > SuNiNaTaS 모의해킹' 카테고리의 다른 글

| 12. 써니나타스 (Suninatas) 12번 문제풀이 Write-up (0) | 2023.04.30 |

|---|---|

| 11. 써니나타스 (Suninatas) 11번 문제풀이 Write-up (0) | 2023.04.30 |

| 09. 써니나타스 (Suninatas) 9번 문제풀이 Write-up (0) | 2023.04.25 |

| 08. 써니나타스 (Suninatas) 8번 문제풀이 Write-up (0) | 2023.04.25 |

| 07. 써니나타스 (Suninatas) 7번 문제풀이 Write-up (0) | 2023.03.22 |