728x90

반응형

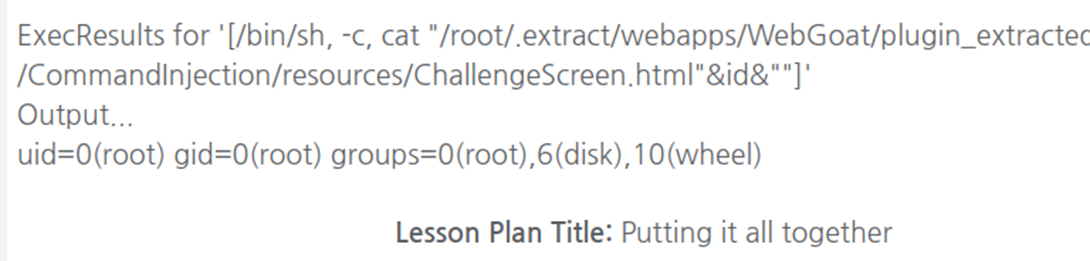

| Injection Flows Command Injection |

아무 help나 선택 |

| zap break |

| 출력 - 한단계씩 |

|

|

|

아까 입력했던 파일 확인 가능 어떤 취약점들이 있는지 공격 진행 가능 |

| Active Scan 해보기 |

|

728x90

반응형

'해킹 > WebGoat 모의해킹' 카테고리의 다른 글

| OWASP WebGoat String SQL Injection write-up (0) | 2023.04.17 |

|---|---|

| OWASP WebGoat Numeric SQL Injection write-up (1) | 2023.04.17 |

| OWASP WebGoat XSS write-up (0) | 2023.04.17 |

| OWASP WebGoat Code Quality write-up (0) | 2023.04.17 |

| OWASP WebGoat reflected / stored write-up (0) | 2023.04.17 |