728x90

반응형

이미지파일 가져와서 VM 내에서 불러오기

초기 name/passwd

Name/passwd를 입력하면 할당된 ip주소가 나옴

웹에서 ip주소 치고 들어가기

CTF01

login, ip add 정보 모름 일단 KALI 실행

Kali 실행 후

GIGA-BYTE: window머신

EFM: 공유기

PCS: 타인의 머신

내 CTF 머신 ip는 왠지 빨간줄? 확실하진 않음

다만 내 윈도우(GIGA-BYTE)와 가장 근접한 ip이기 때문에 일단 이걸로 해봄.

80포트로 웹서버가 돌고 있고 login.php 파일의 존재도 확인 가능

http(80포트)192.168.10.2 를 파이어폭스에 입력하면,

nikto는 웹서버 전용 스캐닝 툴이다.

-h : 호스트라는 뜻

Disallow: /private -> 이렇게 작성 후 검색엔진에 제출하면

다음부터 검색엔진은 내 블로그, 웹사이트에서 글을 가져갈 때(크롤링을할 때) 이 권한에 따라 크롤링을 하게 된다. 대신 Disallow 목록이 많아지게 되면 웹사이트는 홍보목적이 큰데, 그 만큼 검색엔진의 노출이 줄어들게 된다.

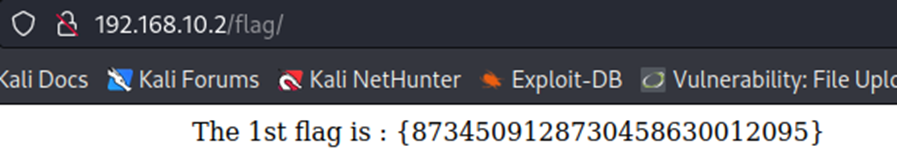

첫번째 플래그 파일 |

|

|

admin_area -> 웹페이지에서 보여지지 않는 것들 확인하기(소스 확인하기)

username, passwd 획득했다. |

| 확인하기 username: admin / pw: 3v1l_H@ck3r  |

cmd.php 파일을 넣었을 때 업로드가 되는지 확인하기  좌측상단에 Success라는 문구가 뜸 |

Uploads 폴더에 가보기  |

Uploaded_files 폴더에 가보기 |

현재 admin으로 로그인을 했다는 건 관리자의 권한을 얻은 것이기 때문에 무엇이든 할 수 있기 때문에 공격할 수 있는 php파일 등을 올려서 실험해 볼 수 있다.

728x90

반응형

'해킹 > 모의해킹 및 write-up' 카테고리의 다른 글

| Tripios 모의해킹 write-up (0) | 2023.04.17 |

|---|---|

| MFS venom 안드로이드폰 모의해킹 (0) | 2023.04.17 |

| Armitage로 shell 권한 얻기 (0) | 2023.04.17 |

| 메타스플로잇(metasploit)과 QR코드 공격 (피싱사이트) (0) | 2023.04.17 |

| 메타스플로잇(metasploit)과 악성코드 (0) | 2023.04.17 |